O ransomware segue sendo uma das ameaças mais críticas à segurança cibernética. Cada vez mais sofisticados, os ataques exploram brechas simples, como credenciais fracas, acessos privilegiados sem proteção e ausência de autenticação multifator.

Segundo o relatório 2024 KPMG Global Cyber Security Survey – SOC Modernization, que ouviu mais de 600 líderes de Security Operations Centers em 23 países, 40% das organizações sofreram um ataque com vazamento de dados nos últimos 12 meses. O ransomware aparece como uma das principais preocupações, especialmente pela sua capacidade de se espalhar rapidamente por ambientes mal segmentados.

Nesse cenário, o controle de acessos é uma das camadas mais eficazes para conter a movimentação lateral e limitar o impacto de ataques. A seguir, veja como aplicar essa estratégia com base nos frameworks CIS Controls e NIST Cybersecurity Framework, fortalecendo a proteção das identidades e dos ativos mais críticos da sua empresa.

O papel do controle de acessos na defesa contra ransomware

Ataques de ransomware geralmente começam com um ponto de entrada simples, como uma conta sem autenticação forte ou um privilégio excessivo não monitorado. A partir daí, o invasor pode escalar privilégios, acessar múltiplos sistemas e comprometer toda a operação.

Controlar quem pode acessar o quê, por quanto tempo e em quais condições é essencial para interromper esse ciclo. Credenciais compartilhadas, permissões não revisadas e falta de segmentação facilitam a movimentação lateral na rede.

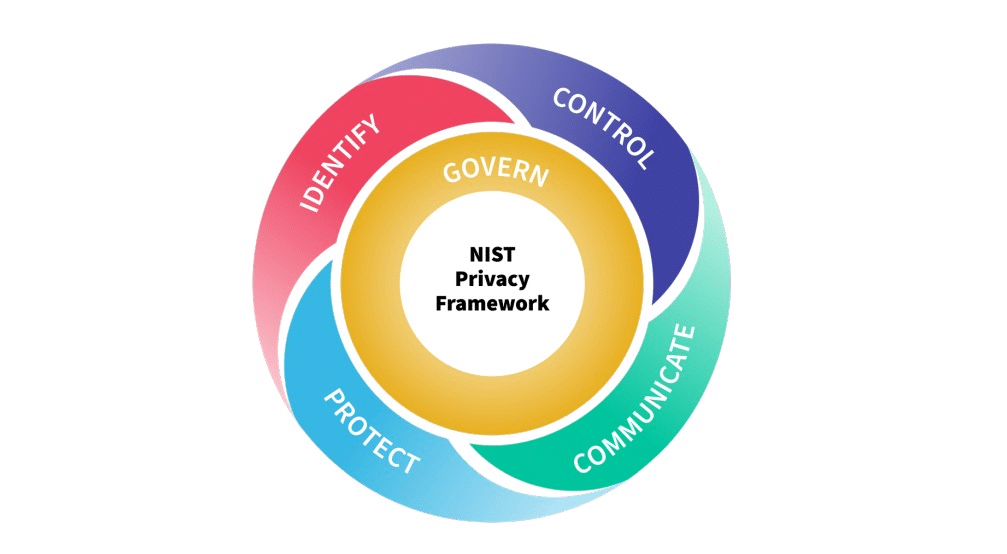

O NIST Cybersecurity Framework posiciona a gestão de identidade, autenticação e controle de acesso como componentes centrais da função “Proteger” (Protect). A figura abaixo, extraída do próprio documento, destaca esse papel na arquitetura de defesa:

Além disso, o NIST reforça que aplicar controles de acesso com base no risco contribui diretamente para a redução do impacto, mesmo quando uma invasão ocorre.

Boas práticas com base nos frameworks CIS e NIST

O CIS Controls v8 define dois controles específicos para a governança de contas e acessos:

- CIS Control 5 – Account Management

Trata da criação, uso, desativação e auditoria de contas de usuário, serviço e administrativas. Envolve políticas de ciclo de vida, desativação de contas inativas e automação de processos. - CIS Control 6 – Access Control Management

Aborda o princípio do menor privilégio, aplicação de autenticação multifator (MFA), segregação de funções e restrições baseadas em risco.

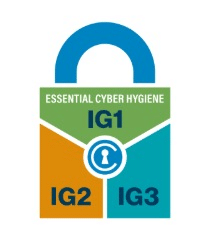

Ambos os controles fazem parte do Implementation Group 1 (IG1) o grupo básico de “higiene cibernética essencial” recomendado até mesmo para empresas em estágio inicial de maturidade. Veja na ilustração abaixo como essas práticas integram o núcleo do IG1:

O NIST Framework também complementa essas diretrizes, recomendando que o controle de acessos seja adaptado ao risco de cada função ou sistema. Isso inclui:

- Segregação de funções sensíveis;

- Controle de sessões ativas e terminais;

- Uso de contas privilegiadas com monitoramento contínuo;

- Auditoria de atividades administrativas.

Gestão de Acessos e ZTNA

ZTNA (Zero Trust Network Access) se tornou mais popular nos últimos anos e várias ferramentas se consolidaram como plataformas de ZTNA. Mas é importante frisar que somente a plataforma instalada não garante o nível de segurança que poderia quando há um cultura de Zero Trust implementada nas organizações.

Plataformas conhecidas como ZTNA são, na verdade, brokers de acesso: ferramentas que conectam diferentes fontes de dados (identidade, localização, postura do dispositivo) e ajudam a aplicar as políticas de Zero Trust de forma contínua. Para funcionarem de verdade, é essencial que sua política esteja bem definida e alinhada ao restante da arquitetura de segurança.

Adote uma política de acesso baseada em contexto, na qual nenhum usuário, rede ou dispositivo não é confiável por padrão. O ZTNA não é uma ferramenta, e sim uma metodologia, um conjunto de processos e políticas que devem ser aplicados especialmente na área de gestão de identidades e acessos.

Como implementar uma estratégia eficaz de controle de acessos?

Não basta aplicar regras pontuais, é preciso estruturar uma estratégia contínua, com base em processos claros e automação inteligente. Veja os pilares recomendados:

Inventário de contas

Mapeie todas as contas existentes, inclusive contas de serviço, legadas ou sem uso frequente.

Gestão de Identidades (IAM)

Controle o ciclo de vida completo das identidades digitais, desde a criação até a desativação, com políticas claras de autorização.

Gestão de Privilégios (PAM)

Limite o uso de contas administrativas e registre todas as ações executadas com acessos privilegiados.

Revisões periódicas de acesso

Promova certificações periódicas, com validação pelos gestores das áreas responsáveis.

Autenticação forte (MFA)

Implemente múltiplos fatores obrigatórios para acessos sensíveis, como áreas administrativas e sistemas com dados críticos.

Automatização e integração

Use ferramentas que integrem IAM, PAM e SIEM para obter visibilidade, alertas em tempo real e respostas rápidas a comportamentos suspeitos.

CIEM (Cloud Infrastructure Entitlement Management)

Gerencie permissões e acessos em ambientes de nuvem de forma granular e contínua. O CIEM permite identificar privilégios excessivos, contas órfãs, acessos indiretos ou mal configurados em serviços como AWS, Azure e GCP.

Por que isso importa agora?

Ainda segundo o relatório da KPMG, 76% dos líderes de segurança estão preocupados com o aumento da sofisticação dos ataques e 47% apontam dificuldade em manter equipes preparadas para lidar com essas ameaças. A automação de processos críticos e o suporte de especialistas se tornam, portanto, indispensáveis.

Como a NovaRed pode ajudar sua empresa

Com 30 anos de atuação na América Latina, a NovaRed oferece uma abordagem completa para a proteção contra ransomwares, com foco na gestão de identidades, controle de acessos e governança de privilégios. Nossos serviços incluem:

- Avaliação de maturidade em Gestão de Acessos;

- Implementação de ferramentas líderes de mercado

- Diagnóstico de exposição à movimentação lateral

- Consultoria baseada em frameworks como NIST e CIS Controls

- Suporte técnico com equipe altamente certificada.

Ao aplicar boas práticas como MFA, menor privilégio e revisão contínua, sua empresa reduz drasticamente o risco de ataques e protege o que mais importa: seus dados e sua continuidade operacional.

Quer entender como está a maturidade dos seus controles de acesso?

Fale com os especialistas da NovaRed e proteja o que é essencial.