O que aconteceu?

Em 9 de dezembro, uma vulnerabilidade crítica de execução de código remoto (RCE) foi relatada no pacote de registro Apache Log4j 2 versões 2.14.1 e abaixo (CVE-2021-44228).

Apache Log4j é a biblioteca de registro java mais popular com mais de 400.000 downloads de seu projeto GitHub. Ela é usada por um grande número de empresas em todo o mundo, permitindo o registro em um amplo conjunto de aplicativos populares.

Explorar essa vulnerabilidade é simples e permite que os atores de ameaças controlem servidores web baseados em java e iniciem ataques remotos de execução de código.

A biblioteca Log4j está incorporada em quase todos os serviços ou aplicativos da Internet que conhecemos, incluindo Twitter, Amazon, Microsoft, Minecraft e muito mais.

Atualmente, a maioria dos ataques se concentra no uso de uma mineração de criptomoedas às custas das vítimas, no entanto, sob os auspícios do ruído atacantes mais avançados podem agir agressivamente contra alvos de qualidade.

Desde sexta-feira testemunhamos o que parece ser uma repressão evolutiva, com novas variações da exploração original sendo introduzidas rapidamente, mais de 60 em menos de 24 horas.

Por exemplo, ele pode ser explorado tanto em HTTP quanto em HTTPS (a versão criptografada da navegação). O número de combinações de como explorá-lo dá ao atacante muitas alternativas para contornar proteções recém-introduzidas. Isso significa que uma camada de proteção não é suficiente e apenas uma postura de segurança em camadas multicamadas forneceria uma proteção resiliente.

O que você precisa fazer para permanecer protegido?

A Check Point já lançou uma nova proteção para o Gateway Quantum alimentada pela Threat Cloud, projetada para evitar esse ataque, e usando-a você permanecerá protegido.

Se seus gateways Quantum forem atualizados com as novas proteções automáticas, você já está protegido. Caso contrário, você precisa implementar uma nova proteção seguindo as diretrizes aqui. Pedimos às equipes de TI e segurança que tomem medidas imediatas de remediação sobre o assunto.

A Check Point é afetada pela vulnerabilidade do Log4j?

A arquitetura Check Point Infinity não é impactada pelo Log4j.

Verificamos minuciosamente que a vulnerabilidade não afeta nosso portfólio Infinity, incluindo Quantum Gateways, SMART Management, Harmony Endpoint, Harmony Mobile, ThreatCloud e CloudGuard.

O que vem depois?

A Check Point Research está investigando minuciosamente a vulnerabilidade do Log4j

A Check Point Research (CPR) monitora de perto as varreduras massivas e explora as tentativas. Embora a atividade como escrevemos essas linhas esteja limitada a scanners e principalmente atores de ameaças de mineração de criptomoedas, isso não significa que atores de ameaças mais avançados estejam apenas sentados desfrutando da atividade de ruído. Na verdade, eles estão agindo silenciosamente nos bastidores.

É claramente uma das vulnerabilidades mais graves na internet nos últimos anos.

Quando discutimos a pandemia Cibernética, foi exatamente isso que queríamos dizer – espalhando rapidamente ataques devastadores.

Os números estão por trás do CVE-2021-44228

Este CVE se junta à atmosfera geral da pandemia cibernética, onde grandes vulnerabilidades em software e serviços populares impactam um enorme número de organizações.

Desde que começamos a implementar nossa proteção, evitamos mais de 820.000 tentativas de alocar a vulnerabilidade, mais de 46% dessas tentativas foram feitas por grupos maliciosos conhecidos.

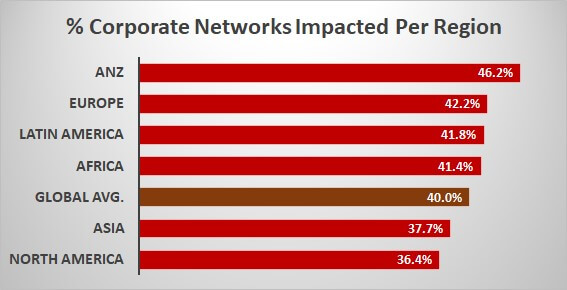

Até agora vimos uma tentativa de exploração em mais de 36,8% das redes corporativas globalmente

*Atualizado em 13.12.2021 00:00 PST

Diagrama : Principais Geografias Impactadas

O que a Check Point fez para atenuação?

A Check Point Software lançou uma proteção para o Gateway Quantum contra a vulnerabilidade de execução remota de código apache Log4j (CVE-2021-44228). Pedimos a todos os clientes que certifiquem-se de que a proteção seja estabelecida para evitar a exploração de seus ativos.

Além disso, o Apache forneceu um patch (Log4j 2.15.0) para mitigar a vulnerabilidade. Os usuários podem atualizar sua versão de acordo.

Se não for possível, de acordo com o aviso apache, outras medidas de remediação são possíveis:

Para Log4j 2.10 ou superior: adicionar -Dlog4j.formatMsgNoLookups=true como opção de linha de comando ou adicionar log4j.formatMsgNoLookups=true ao arquivo log4j2.component.properties no classpath para evitar imagens em mensagens de evento de registro.

Para Log4j 2.7 ou superior: especifique %m{nolookups} na configuração PatternLayout para evitar imagens em mensagens de evento de registro.

Considere bloquear o tráfego de saída LDAP e RMI para a internet de servidores vulneráveis.

Remova as classes JndiLookup e JndiManager do frasco log4j-core.

Observe que a remoção do JndiManager faz com que o JndiContextSelector e o JMSAppender não funcionem.

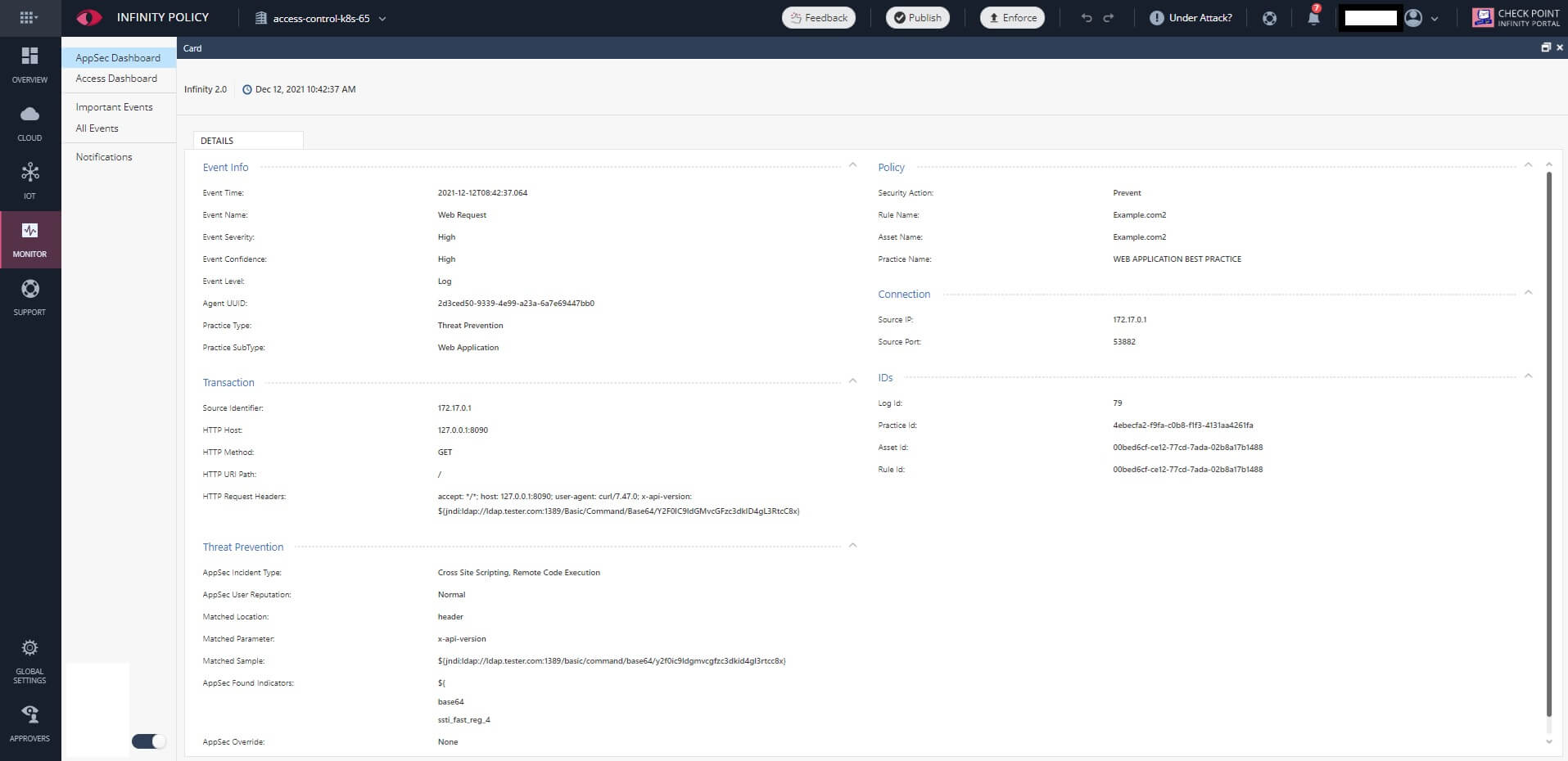

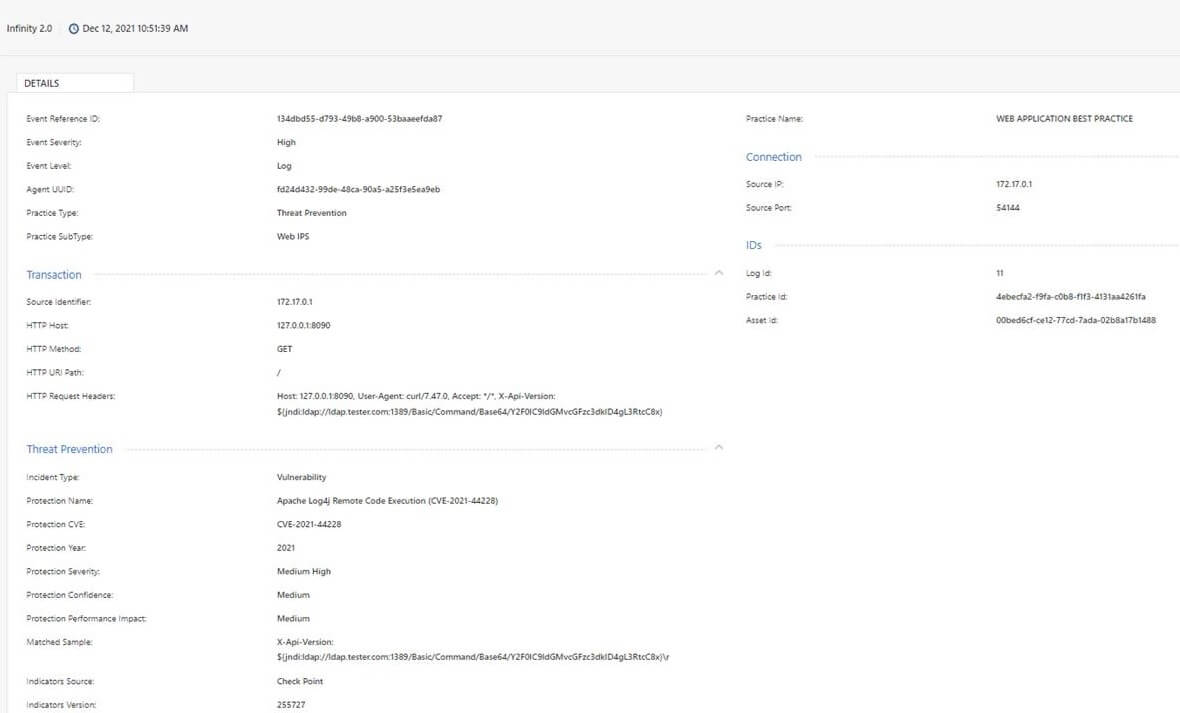

O CloudGuard AppSec oferece proteção de zero-day contra a exploração dessa vulnerabilidade usando o modo Desapontamento web application no modo Prevent.

Além disso, todos os clientes que usam o CloudGuard AppSec IPS, também receberam uma atualização automática de assinatura com o número CVE relevante.

Nosso WAF de próxima geração usado para proteção de aplicativos, está utilizando a prevenção baseada em IA e por isso a Check Point garante que todos os seus aplicativos web sejam automaticamente protegidos sem a necessidade de implementar, atualizar ou instalar proativamente qualquer coisa.

Como a Check Point pode continuar a ajudá-lo?

Continuaremos a atualizar sobre qualquer novo desenvolvimento deste evento de segurança significativo.

Nossas equipes de suporte técnico estão disponíveis para você 24 horas por dia, 7 dias por semana e estamos todos ao seu serviço para garantir que você fique protegido.

*Última atualização em 12 de dezembro de 2021 05:24 PST